基于混沌的图像加密算法分析

摘要

关键词

信息安全、图像加密、混沌

正文

1.引言

随着科技的进步,目前移动互联网、社交网络、大数据和云计算等信息的飞速发展,我们的生活中出现了各种社交网络,APP、公众号等应用,这些应用不仅给我们的生活带来了诸多便利,也促进了经济的发展,但同时信息的安全问题也不得不引起人们的重视。金融业关键设备采用国外品牌引起的数据窃取、2013年的“棱镜门”事件以及2018年著名社交软件Facebook信息泄露等曝光出的全球信息危机;数字技术的更新、密码分析技术的快速发展,也使很多密码系统遭受攻破,如电子商务系统中常用的MD5和SHA-1码已受到碰撞性攻击。黑客技术不断升级,密码系统也在不断升级。信息加密刻不容缓,这也吸引了大量的研究学者,目前信息加密技术不断完善。

2.信息及信息加密

2.1信息

在加密研究领域中,信息主要分为文字数据信息和图像数据信息,文字数据是一维信息,与文字数据相比,图像数据则是较为复杂的多维矩阵数据。图像数据在多个相邻的无数个方向上都存在极强的关联性。且数字图像具有数据量大、信息冗余度高、相邻像素间相关性强等特点[1]。

2.2信息加密

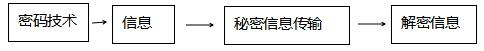

加密是指给消息加上密码。为了保证信息的安全传输,往往需要给要传输的信息做特殊处理,也就是我们通常所说的加上密码。密码是隐蔽语言、文字、图象的特种符号[2],是实现秘密通讯的主要手段。在计算机通讯中,信息的加密过程图主要如图一所示。

图一 信息的加密过程图

信息在密码技术加工后变成了秘密信息,这些秘密信息就算被截取也无法知道其意义,是一些读不懂的报文数据,这样的秘密信息再送入信道中传输,要读懂信息内容,就需要将秘密信息解码为明文信息,即解码信息。这就保证了信息的安全传输。

图像加密指的就是数字图像加密。无论数字图像呈现在我们眼前的是什么样子,但其本质都是一个X*Y的矩阵像素,加密过程最重要的就是对这些矩阵像素进行变化,变化可以是大小的变化(通常称为扩散),也可以是位置的变化(通常称为置乱)。这种变换换后的像素矩阵与原来的像素矩阵完全不同,以达到加密作用。起到这种变化作用的方式有很多种,如离散小波变换、离散余弦变换或傅里叶变换等变换[3]。

2.3信息加密安全指标

信息被加密处理后的好坏主要有以下几个标准来判断。

2.3.1密钥的敏感性

密钥的敏感性主要是指加密图案随秘钥微小变化的变化情况,即微小秘钥引起较大加密图案变化情况越大则说明秘钥的敏感性越好。这样只要秘钥有微小变化就会得不到正确的加密图,安全性就越高。

2.3.2密钥的空间大小

密钥空间大小是指所有密钥集合的空间大小。密钥空间越大,可容纳秘钥数量就越多,当面对蛮力攻击时,攻击难度就会越大,即安全性就越高。

2.3.3直方图

直方图是图像处理中一重要的统计特征,用来描述图像中像素的灰度级分布的图。灰度图的直方图是一个离散的函数,他表示图像中每个灰度级与该灰度级出现次数的对应函数。

2.3.4相邻像素的相关性

相关性主要反应相关程度。待加密的图像其水平、垂直和对角三个方向上的相邻像素间有密切的联系这种关系与其相邻像素间的灰度值有很强的相关性。

2.3.5信息熵

信息熵是衡量图像中包含的信息即图像中灰度值的分布情况。信息熵反映的是信息的不确定性。

2.3.6算法的复杂度

算法的复杂度主要是用来衡量一个算法的优劣,包含了时间复杂性和空间复杂性,算法在加密过程中消耗的空间资源叫空间复杂性,所用空间越少,加密越优空间的复杂性就越好[4]。时间复杂性是对加密时间的衡量,时间复杂性越好加密越优。

3.混沌及其在图像加密中的应用

3.1混沌的概念

混沌一词最先描述的是创始初期的空虚混沌状态,后主要描述自然界中的确定的、复杂无规律运动。目前学术界对混沌的具体定义也不尽相同,但公认的一些共性特点主要包含对初值的敏感性、内在随机性、长期不可预测性、遍历性等。1963 年美国气象学家Lorenz写了一篇名为《决定性的非周期流》的论文,文中指出了非周期性和不可预测性之间的关系[5],揭开了混沌系统初值敏感性的面纱,这便是著名的“蝴蝶效应”。混沌的特征与信息加密十分密切。因此,很多研究学者将混沌应用于信息加密。

3.2基于混沌理论的加密

目前,数字图像信息的加密研究主要有两大类,传统的图像加密和混沌图像加密。由于混沌系统可以通过一个简单的迭代方程就可以生成复杂的混沌序列[6],混沌用来加密还具有容易实现数字化、实时性、安全性好等诸多优点,因此混沌理论在信息安全的应用受到了大量研究学者的青睐。特别大数据、云计算及移动互联网技术的发展今天,混沌密码学的研究如雨后春笋,已经形成了一系列的混沌密码系统理论,也先后提出了各种各样的混沌数字加密体制。

对于任何加密系统来说,安全是相对的,不安全是绝对的。安全分析作为混沌密码的重要组成部分,能对混沌密码的安全性能评估起到及其关键的作用。考虑到混沌密码所具有的特征,其安全分析方法主要包括三部分:(1)基于密码学的常用分析方法[7];(2)对混沌系统的动力学特性分析的方法[8];(3)面向混沌图像加密的数值统计分析方法[9]。最近几年,针对混沌密码中存在的各种安全缺陷,诸多研究人员和学者更多地投入到相关的分析和破译中。总的来说,混沌密码的安全分析方面的研究方兴未艾,且对于推动混沌密码学的发展和成熟极具意义,是混沌密码从理论研究走向实际应用的一个重要的基石。

3.3.Logistic和 Tent两种典型混沌映射加密分析

3.3.1 Logistic 函数

Logistic 函数首先是由皮埃尔·弗朗索瓦·韦吕勒在1845年在研究它与人口增长的关系时命名的。起初阶段函数图大致是指数增长 ;然后开始变得饱和,增加速度变慢;最后,达到成熟时增加停止。其数学定义式为:

X(n + 1) = axn(1 - xn ) (1)

表达式中:a为参数因子,取值范围为[ 0,4].X的取值范围为[0,1],n是迭代时间步,当a不同时,方程会有很大的不同,当μ超过[1,4]时,就会发⽣混沌现象。Logistic映射是一维离散混沌映射,当给定范围内的初始条件X0时,在Logistic映射作用下产生的序列是非周期的、不收敛的,而在此范围之外,生成的序列必将收敛于某一个特定的值[10]。一维Logistic映射是一个具有极其复杂的动力学行为的非常简单的混沌映射.在保密通信领域的应用十分广泛。

3.3.2 Tent 映射

Tent映射(帐篷映射)在数学中是一段分段函数,Tent 映射与Logistic 映射互为拓扑共轭映射,它是另一种离散混沌映射 . 其定义为:

(2)

(2)

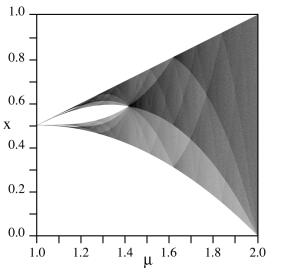

其中μ为控制参数,取值在0到2之间,xn取值在0到1之间。帐篷映射的分歧图如图二所示。

图二 帐篷映射的分歧图

4.混沌系统加密的发展趋势

Tent 映射与Logistic 映射应用在密码编码系统中得到了不断研究和改进,如Ye和Huang基于Logistic 映射提出了一种高效的对称图像加密算法[11]。2018 年,Yang 和Liao对现有的Logistic映射进行改进[12],将其从实数域推广到了有限域,并设计了一种彩色图像加密算法。2019年程欢欢等人结合三维Arnold映射和一维混沌系统设计了一种密钥与明文相关的图像加密方案[13],大大的提高了系统的安全性。Han改进了现有的Logistic映射,提出了一种基于改进Logistic映射的图像加密算法[14],使得密钥空间得到了增大,系统具有更高的安全性。蒋刚将两个Logistic混沌系统和一个Sine混沌系统并联在一起构成新的复合混沌系统,实现了二次加密,实验表明提高了李雅普诺夫指数,且扩大了混沌映射范围[15]。

从这些研究中不难看出,混沌系统逐渐与其它学科或者其他系统有效结合产生新的密码系统。形成多学科融合发展,密码系统也在逐渐安全完善。相信未来会有更多高效、安全的算法涌现出来,图像密码算法的工程应用也将进一步扩大。

参考文献:

[1]黄林荃,刘会,赵波.数字图像空域加密技术综述[J].计算机技术与发展,

2021,31(01):137-141+148.

[2]刘为超.数字图像加密技术及其安全性分析[J].科学技术新,2020(17):86-87.

[3]李涛. 基于混沌的图像加密算法研究与实现[D].黑龙江大学,2020.DOI:10.27123/d.cnki.ghlju.2020.000663.

[4]蒋刚. 基于混沌的数字图像加密算法设计与仿真[D].贵州学,2021.DOI:10.27047/d.cnki.ggudu.2021.002823.

[5]Lorenz E N. Deterministic nonperiodic flow[J]. Joumal of Atmospheric Sciences,

1963, 20(2): 130-141.

[6]朱淑芹,李俊青.一-种混沌图像加密算法的选择明文攻击和改进[J]. 计算机

工程与应用, 2017(24): 113-121.

[7]Christopher S. Modern cryptanalysis: techniques for advanced code breaking[M].America: Wiley, 2008.

[8] Li с, FengB, Li S, et al. Dynamic analysis of digital chaotic maps via state –mappingnetwor-ks[J]. IEEE Transactions on Circuits and Systems I: Regular Papers, 2019,66(6): 2322-2335.

[9] 张勇.混沌数字图像加密[M]. 北京:清华大学出版社,2016.

[10]周连兵,周湘贞,崔学荣.基于双重二维混沌映射的压缩图像加密方案[J/OL].计算机科学:1-8[2022-07-05].http://kns.cnki.net/kcms/detail/50.1075.TP.20220401.

1630.034.html

[11]Ye G, Huang X. An efficient symmetric image encryption algorithm based on an

intertwining logistic map[J]. Neuroc omputing, 2017, 251: 45-53. .

[12] Yang B, Liao X. A new color image encryption scheme based on logistic map over

the finite field ZN[J]. Multimedia Tools and Applications, 201 8, 77(1 6): 21803-21821.

[13]程欢欢,戴曙光,杨莹.基于三维Amold的Logistic混沌系统图像加密[J].电子测量技术,2019, 42 (22): 140-144.

[14] Han C. An image encryption algorithm based on modified logistic chaotic map[J].

Optik, 2019, 181: 779-785.

[15] 万玉洁. 基于复合混沌系统的图像加密算法研究[D].黑龙江大学,2021.DOI:

10.27123/d.cnki.ghlju.2021.000791.

基金项目: 2021年度广西高校中青年教师科研基础能力提升项目, 基于混沌的图像加密算法设计的分析研究(项目编号:2021KY0938)

作者简介:王文仪(1987- ),女,硕士,桂林师范高等专科学校高级实验师,主要从事电子与通信技术方面的教学和研究。

...